Задача - связать несколько ресторанов в одну сеть с шифрацией и работой одного кассового сервера.

Что имеем:

1 clearos 5.2 (со внешним ip) и сетью в офисе, где находится все УП фирмы (бухгалтерия, директора и т.д.).

Около 5 точек (мини-ресторанов с 1 кассой, видеорегистраторами, wi-fi и по одному ПК).

Итак, сеть будем строить по средствам OPENVPN и router Mikrotik.

Для начала зайдем на наш сервер, под root или пользователя с полными правами.

https://192.168.0.1:81 (192.168.0.1 – внутр. Ip clearos-сервера)

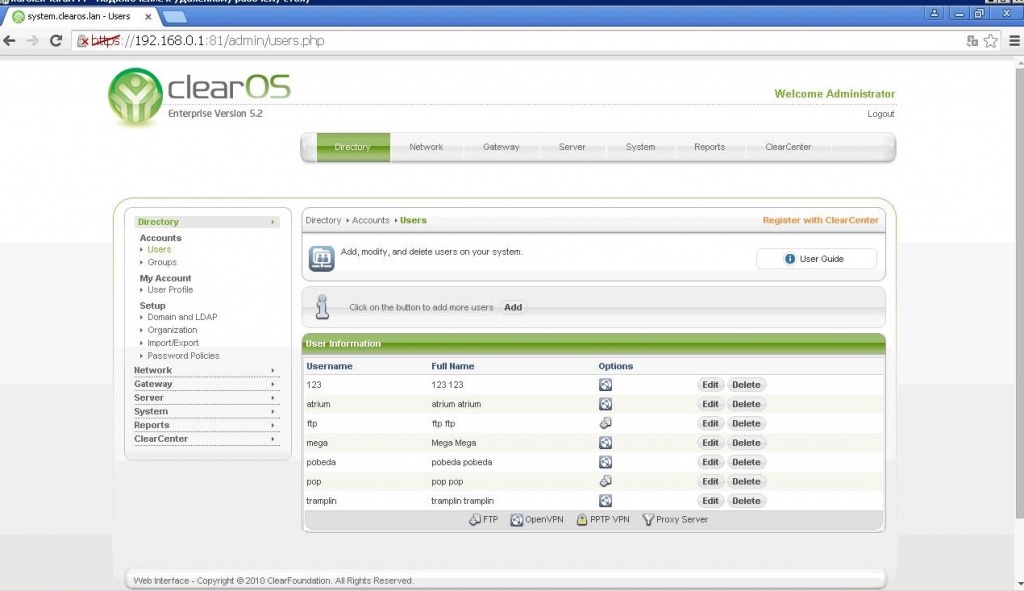

Далее Directory-Users и жмем ADD для создания нового пользователя с сертификатом .

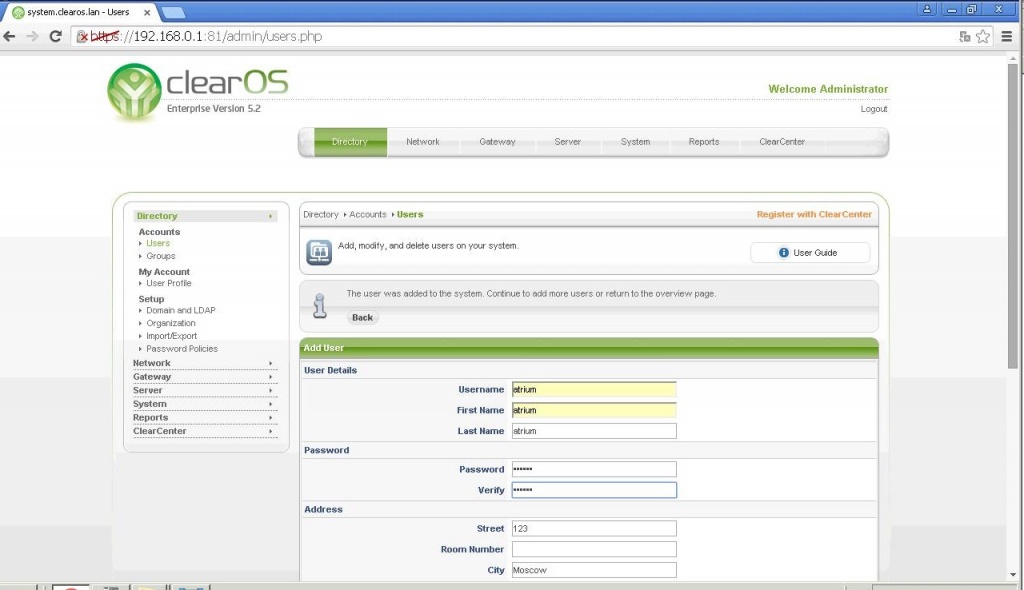

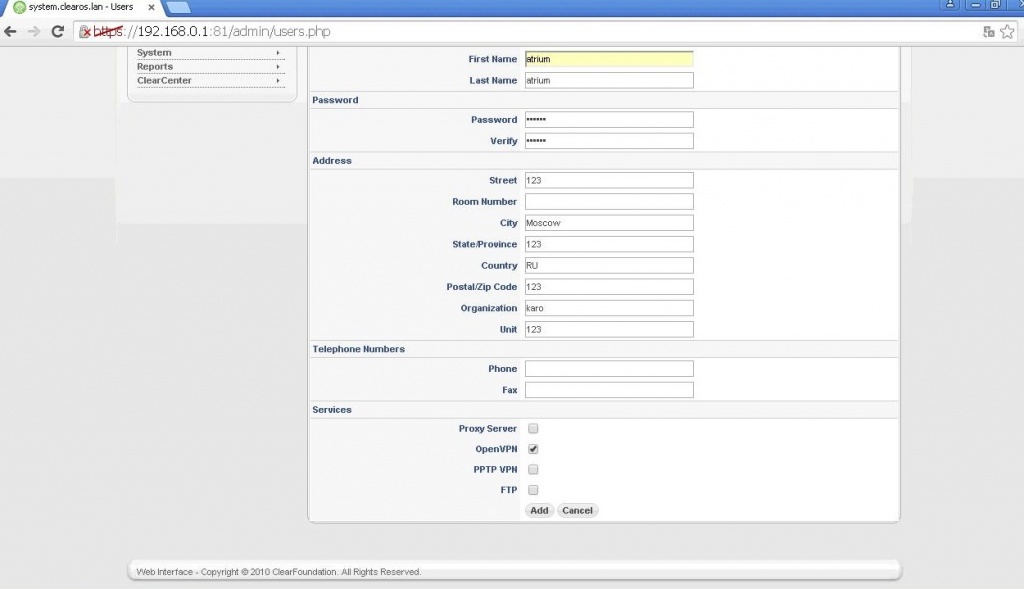

После чего вводим ему логин, пароль и все вводные данные для генерации сертификата.

Выбираем только OPENVPN и жмем ADD.

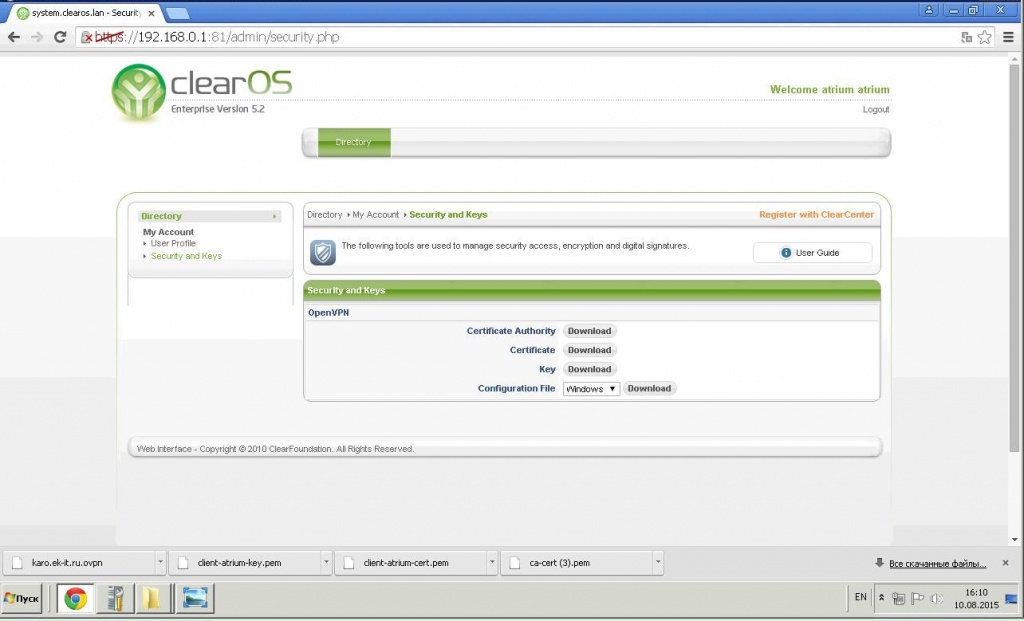

После чего нам надо зайти под новым пользователем, жмем logout, заново набираем адрес сервера https://192.168.0.1:81 и вводим логин и пароль. В нашем случае это atriumatrium.

Далее выбираем Directory-Security and Keys и качаем все ключи и серты.

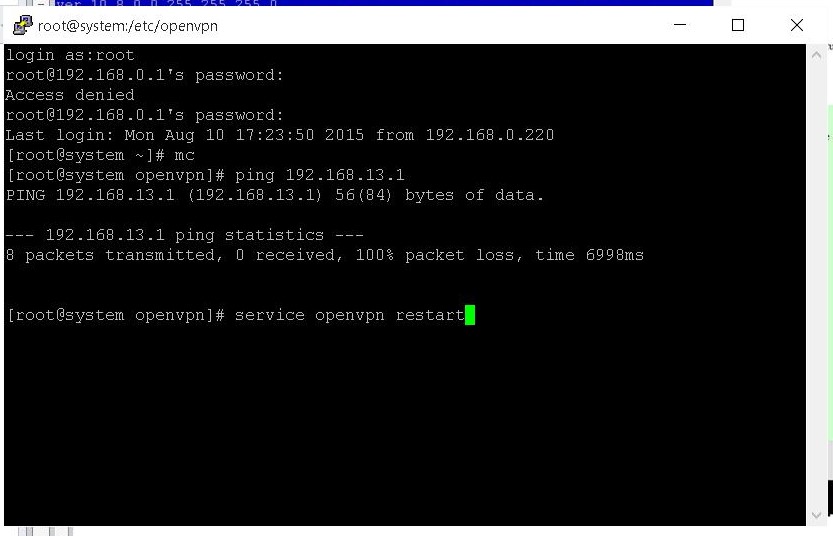

Далее нам надо попасть в clearos, через ssh (putty) входим под root, для удобства я использовал MC.

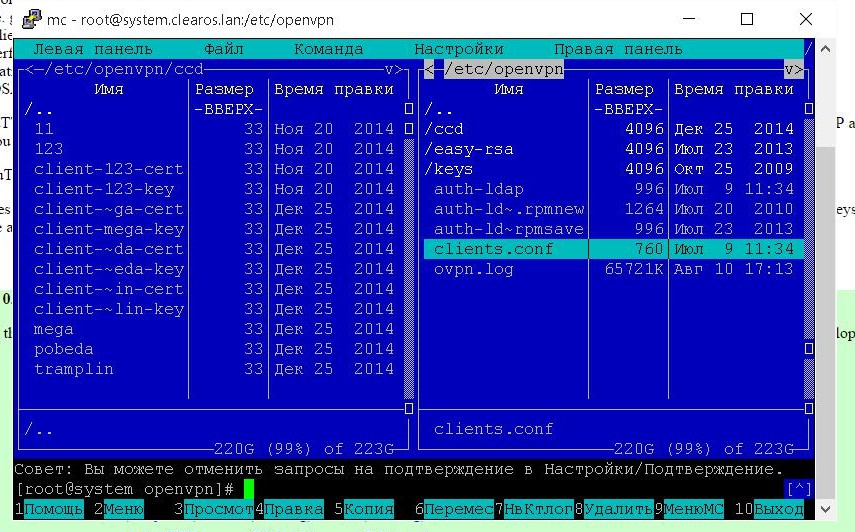

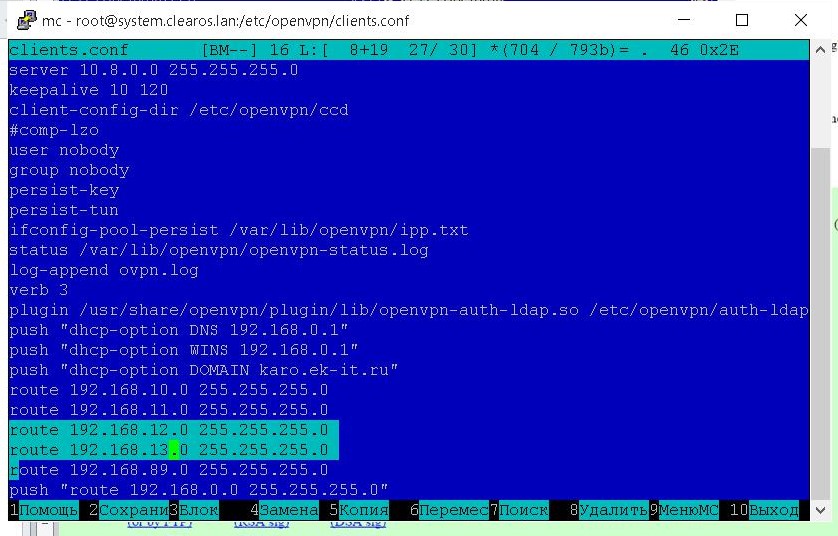

Заходим в /etc/openvpn/ и редактируем clients.conf.

Вставляем значение route 192.168.13.0 255.255.255.0 сеть нового ресторана "Атриум".

Это сеть нашего ресторана (поскольку их немного, мы на каждый ресторан свою бодсеть выделили 192.168.x.x).

Сохраняем.

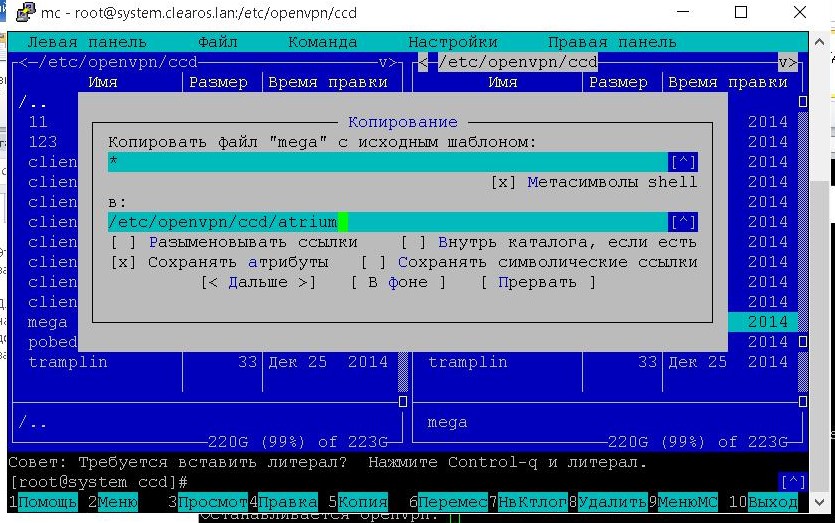

Далее идем в /etc/openvpn/cdd и создаем файлик с названием нашего ресторана (atrium).

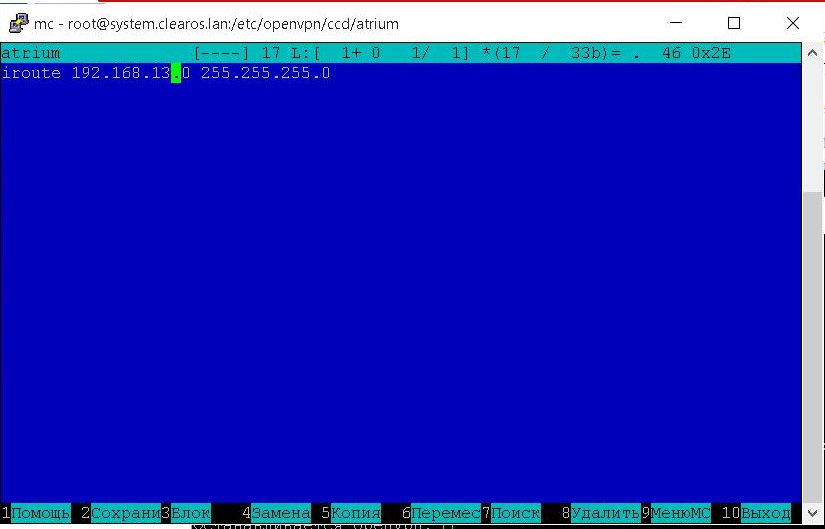

И прописываем iroute 192.168.13.0 255.255.255.0.

Все это нужно, чтобы мы могли видеть все устройства в сети ресторана.

Ну и после чего необходимо перезагрузить Openvpn serever, следующей командой: service openvpn restart

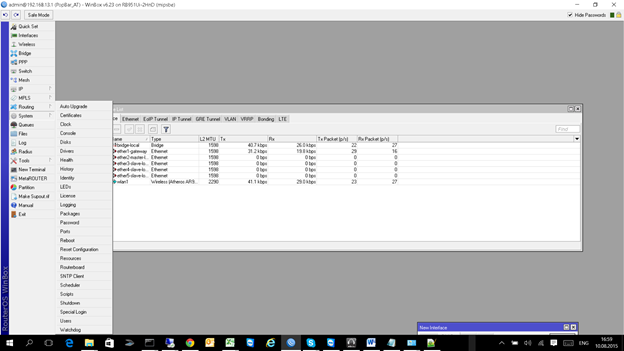

Далее переходим в Mikrotik.

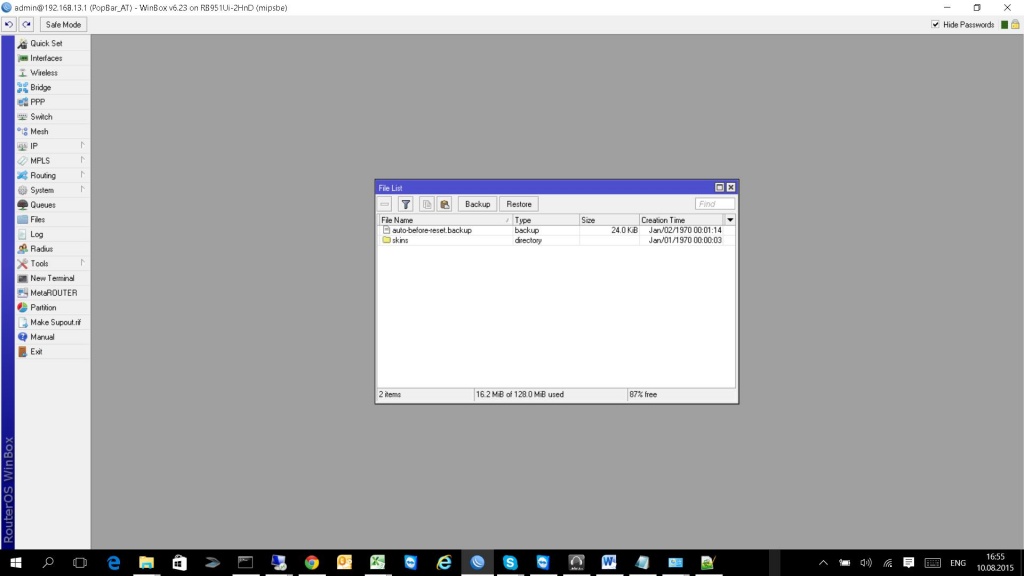

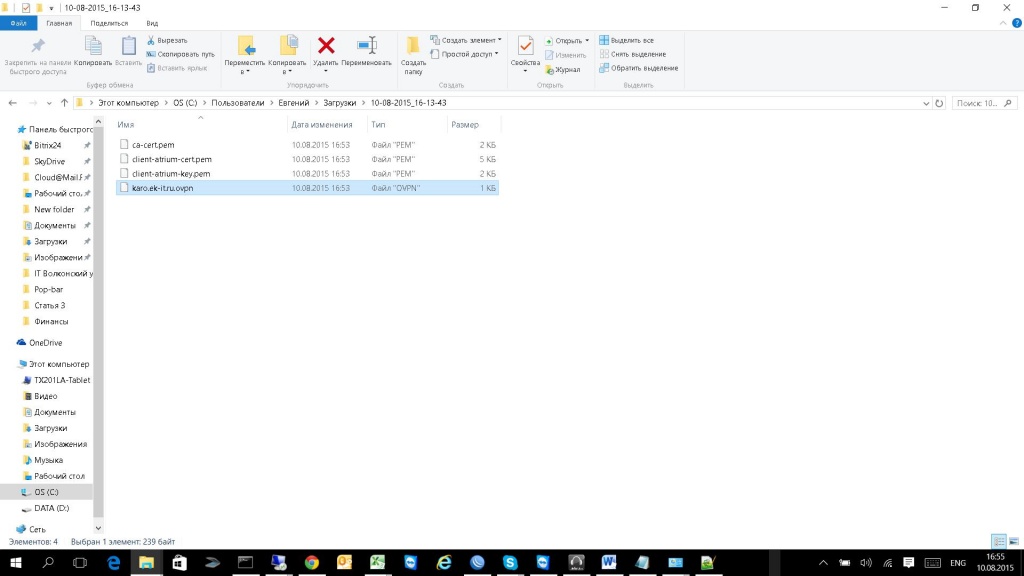

Первым делом загружаем туда наши сертификаты, для этого открываем пункт меню Files и перетаскиваем в корень наши 3 файлика.

Переносим простым выделением и зажатием левой кнопкой мыши.

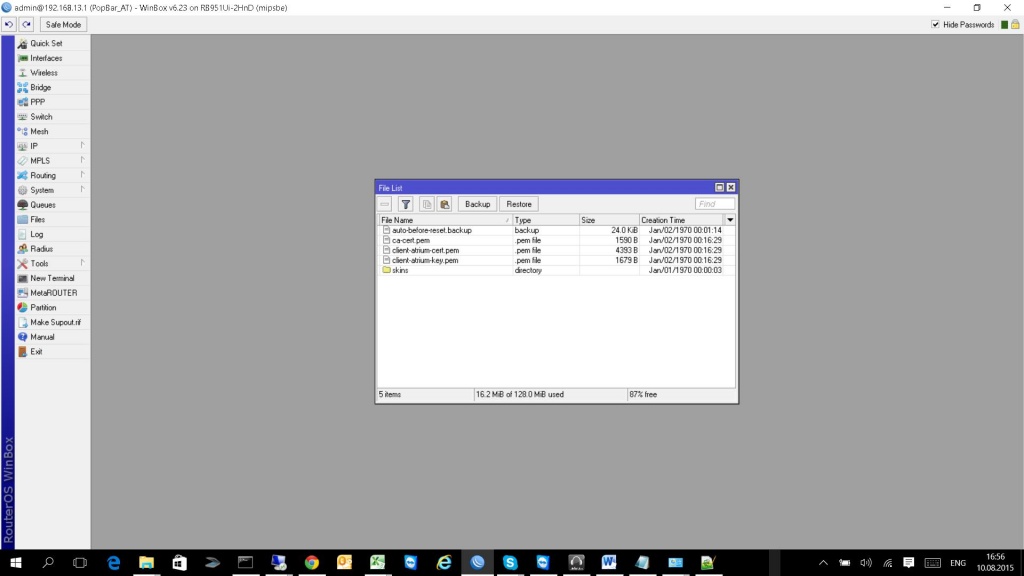

После чего наши сертификаты должны появиться в filelist.

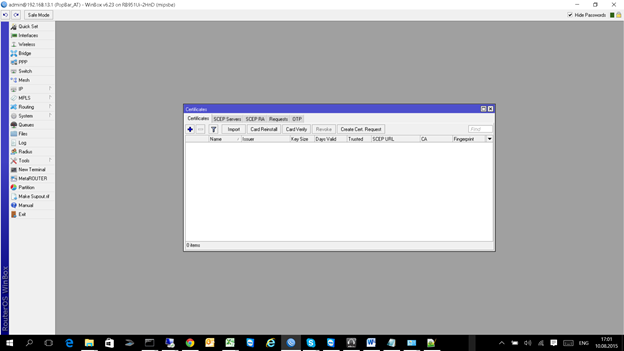

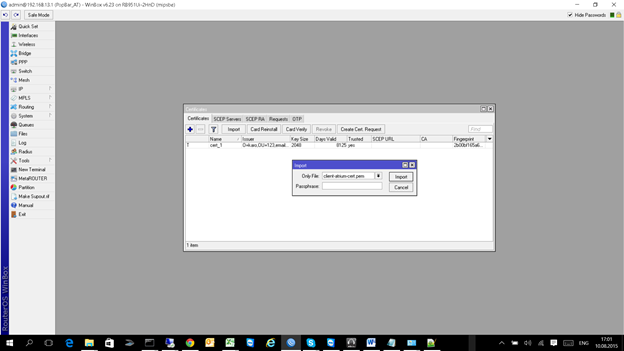

Теперь нам необходимо загрузить сертификаты в сам Mikrotik, для этого переходим в System -> Certificates.

Жмем кнопку Import.

В списке выбираем с начала наш корневой сертификат ca и нажимаем import.

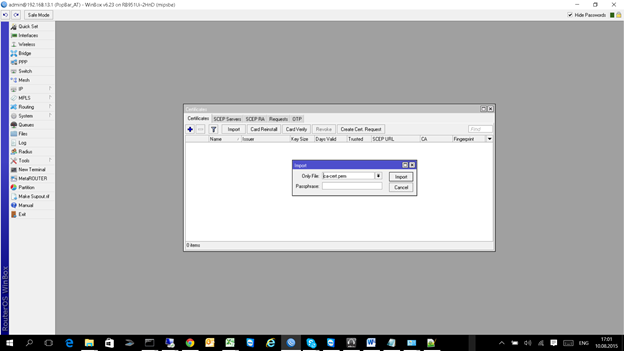

При успешном импорте сертификата, он отобразится в списке.

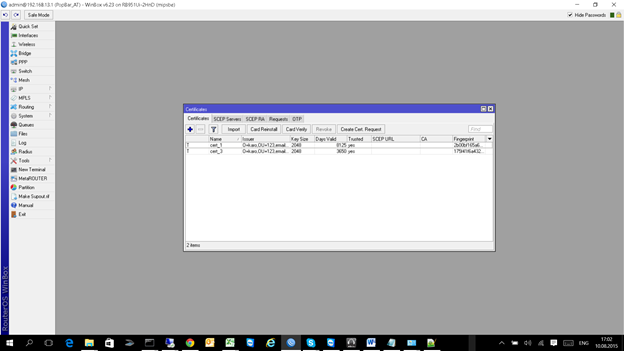

Осталось добавить наш личный сертификат, делаем аналогичную процедуру, кнопку Import и в списке выбираем наш client.pemну и жмем опять import.

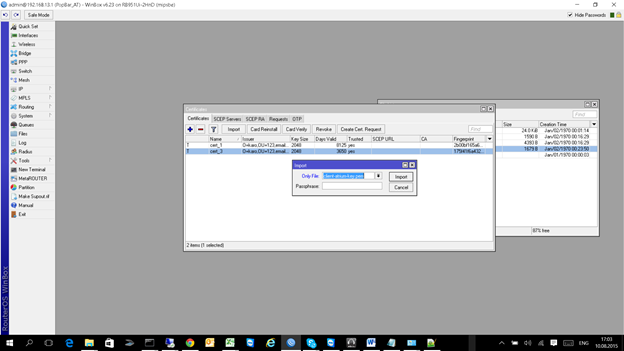

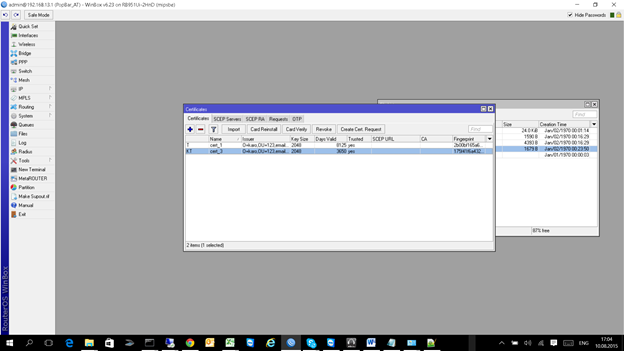

Теперь у нас два сертификата и нам нужно добавить ключ для нашего личного сертификата.

Осталось загрузить сам ключ для нашего сертификата, для этого выделяем client.pem и жмем кнопку import, после чего из списка выбираем client-key.pem, жмем кнопку import.

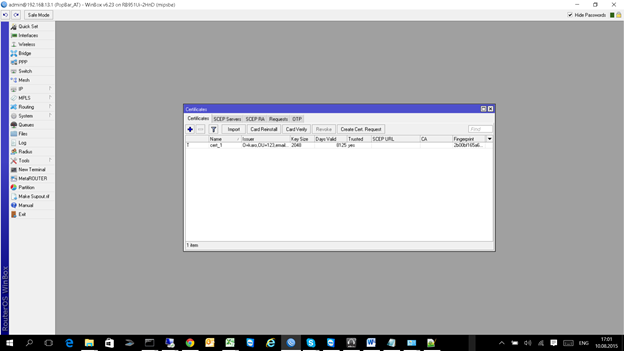

После чего на клиентском сертификате появится статус KT, сертификат и ключ загружен успешно.

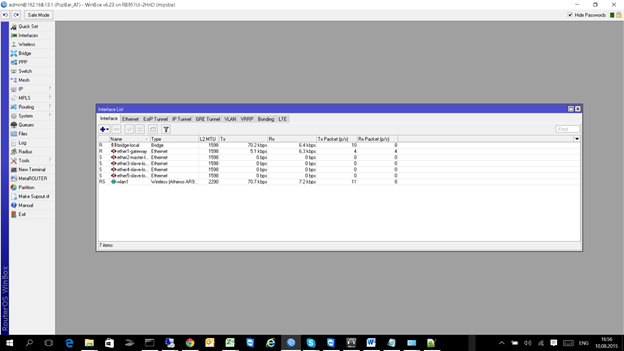

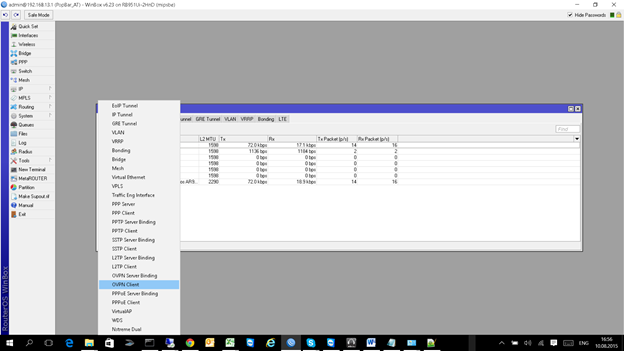

Теперь нам необходимо создать openVPN-интерфейс, для этого надо перейти в interfaces.

Добавить OVPN client.

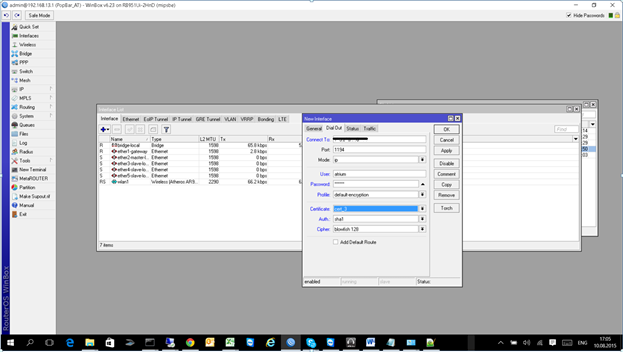

Переходим во вкладку Dialout и прописываем все наши параметры.

Connect to ip: IP адрес нашего clearos

Port:1194

Mode: Ip

User: atrium

Pass: atrium

Certificate: cert_3 (клиентский сертификат с ключем)

Не забываем про шифрование.

На вкладке General можно изменить имя, но для нас это непринципиально.

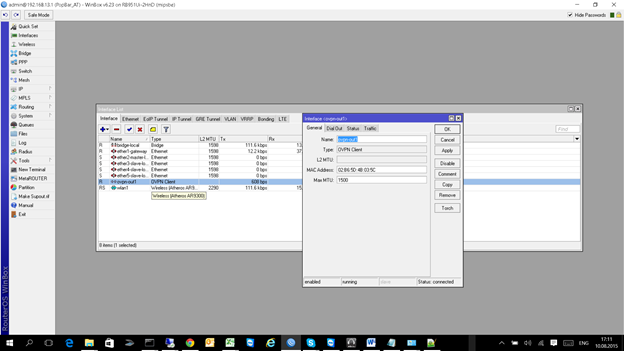

Теперь жмем Apply и ждем пока status в нижнем правом угле изменится на connected, это может занять некоторое время, и иногда требуется перезагрузка Mikrotik.

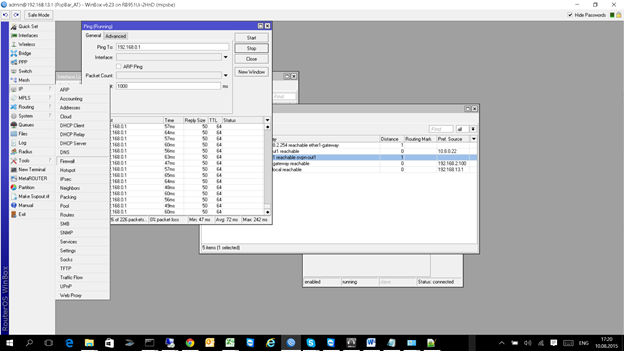

Так же можно проверить командой ping с Mikrotik на Cleros (у нас это 192.168.0.1).

Теперь нам нужно сделать маскарад, для доступа из сети Mikrotik ко всей подсети Clearos.

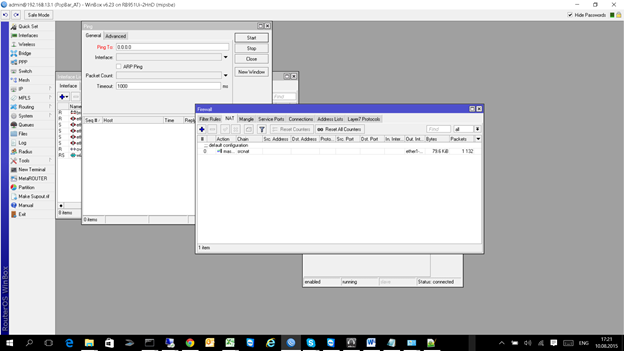

Для этого необходимо перейти в IP->firewall.

В закладке NAT добавить правило (Жмем +).

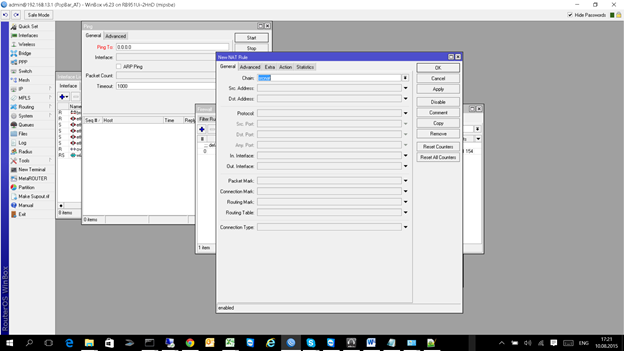

В пункте General выбираем srcnat.

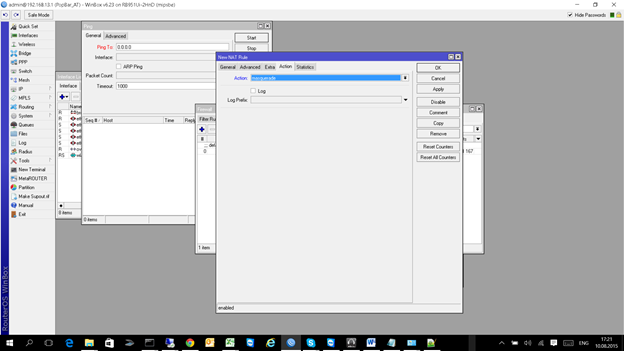

В закладке Action выбираем masquerade и жмем OK.

Вот и все, теперь сети видят друг друга, и можно по внутренней сети подключить кассы к центральному серверу и видеорегистраторам.